Supprimer facilement le raccourci d’un fichier en quelques étapes simples

Oubliez les évidences : Windows 10 regorge de raccourcis, mais donner un coup de…

Les principaux risques à connaître pour votre système d’information

Un chiffre glacial : 80 % des sociétés qui perdent une quantité importante de…

Trouver facilement la version d’Internet Explorer sur votre ordinateur

Le temps où Internet Explorer régnait en maître sur les ordinateurs sous Windows 7…

Les trois principes essentiels à connaître en sécurité informatique

Ouvrir grand les portes de son réseau, c'est offrir une aubaine aux curieux et…

Pratique et sécurisé : guide d’accès en ligne avec crca22

Entrer sur le portail CRCA22 n'a rien d'anodin : la porte ne s'ouvre qu'aux…

Les meilleurs produits pour nettoyer efficacement les touches de clavier

Un clavier, c'est un peu comme une fresque collective : chacun y laisse sa…

Protéger votre ordinateur grâce à l’antivirus Kaspersky

Personne ne s'attend à voir son ordinateur paralysé par un logiciel malveillant un lundi…

Installer Mozilla Firefox sur Windows 7 en quelques étapes simples

Le monopole d'Internet Explorer sur Windows 7 n'est pas une fatalité. Au contraire, le…

Qui peut vraiment accéder à vos données personnelles et comment les protéger

Un clic, et l'invisible s'invite dans ta vie numérique. Au moment même où tu…

Exploiter vos données sans penser cyber ? Le raccourci vers l’incident majeur

Dans le tumulte silencieux des infrastructures numériques, un paradoxe s'impose : jamais les entreprises…

Quelle empreinte digitale rare intrigue le plus les scientifiques ?

Oubliez toutes les règles statistiques : dans le vaste monde des empreintes digitales, un…

Activer Windows Defender : pourquoi et comment maximiser la sécurité de votre système ?

Le million de virus informatiques recensés chaque jour n'est pas un fantasme de consultant…

Cybersécurité et télétravail, quelles solutions pour relever les défis ?

42 % des travailleurs franciliens télétravaillent aujourd'hui, deux fois plus qu'avant la pandémie. Impossible…

La protection des données personnelles sur Toutatice

Toutatice, la plateforme numérique dédiée aux établissements scolaires en Bretagne, est devenue un outil…

Arrêter le courrier indésirable : 9 astuces efficaces pour y parvenir

Un chiffre qui pique : près de la moitié des emails mondiaux sont aujourd'hui…

Loi sur la protection des données de 2018 : points clés à retenir pour votre conformité

La Loi sur la protection des données de 2018 marque un tournant majeur pour…

Trouver facilement le mot de passe de la messagerie Orange : conseils pratiques et astuces

Un mot de passe qui s’évapore, c’est un peu comme la clé du coffre-fort…

Comment obtenir et utiliser un RIB en toute sécurité ?

Un RIB ne sert pas à vider un compte sans accord, même si la…

Méthode d’authentification courante : sécurisez vos accès en ligne efficacement

Les chiffres ne mentent pas : la quasi-totalité des fraudes bancaires sur Internet surgit…

Trouver facilement le code 2FA Google : astuces et bonnes pratiques

Un deuxième facteur d'authentification peut devenir inaccessible en cas de changement de téléphone ou…

Empreinte digitale la plus rare : comment la découvrir et la protéger ?

Seulement 0,01 % de la population mondiale possède une empreinte digitale dite archée, la…

Renforcez la sécurité de votre réseau domestique avec ces astuces clés

Un réseau domestique configuré avec les paramètres d'usine expose la totalité des appareils connectés…

Sécurité des connexions : pourquoi l’identification simple ne suffit plus

38 %. Voilà la hausse enregistrée par l'ANSSI sur les attaques impliquant le vol…

Sécurité WiFi : Découvrir le type de sécurité de votre réseau sans fil et le renforcer

WEP est encore présent sur certains routeurs, alors qu'un simple utilitaire gratuit suffit à…

Fichage Agira : Comment savoir si vous êtes concerné ?

Se retrouver fiché sans avoir reçu la moindre alerte. Voilà le sort qui peut…

Découvrez qui se connecte à votre réseau : outils et astuces

Douze, c'est le nombre moyen d'appareils connectés dans chaque foyer français en 2023. Mais…

Audit du système d’information : procédure, outils et bonnes pratiques

Un audit mené sans planification expose à des failles majeures, même dans les organisations…

Comment déverrouiller un Samsung sans le code ?

Le verrouillage d’un Smartphone permet de ne pas donner un accès aux photos, mails…

Sécurité informatique : l’audit, un pilier essentiel

Une faille invisible peut coûter plus cher qu'un incident frontalement assumé. Certains groupes, persuadés…

Taux de piratage logiciels: quel pays affiche le plus haut taux? Statistiques et comparaison

Un chiffre brut, froid : dans certains pays, plus de 80 % des logiciels…

Protéger vos données personnelles sur mobile : les gestes essentiels

Un smartphone, c'est tout un morceau de vie compressé dans la paume de la…

Sécurité : quelle application choisir pour renforcer la protection ?

Aucune application n'offre une protection totale contre toutes les menaces numériques. Les suites de…

L’impact des proxys sur la gestion des risques pour les entreprises connectées

Les chiffres n'ont pas d'états d'âme : plus une entreprise accumule les dispositifs de…

Envie de renforcer votre sécurité en ligne ? Suivez ces 8 conseils

À l'heure où nos vies se déroulent sur Internet, la sécurité numérique ne s'apparente…

Protéger vos informations personnelles en ligne : conseils et bonnes pratiques

En 2023, plus de la moitié des incidents de fuite de données proviennent d'une…

Risques de paiement en ligne : comment les minimiser efficacement ?

78 % : c'est la proportion des Français qui redoutent d'être victimes de fraude…

Pourquoi choisir une société de conseil en systèmes d’information apporte un vrai plus

Un chiffre brut : 70 % des projets de transformation digitale échouent faute d'accompagnement…

RGPD : exigences légales en 2025 pour votre entreprise : tout savoir !

Une sanction administrative peut désormais être infligée même sans preuve d'intentionnalité en cas de…

Mots de passe enregistrés : Où trouver votre liste sécurisée ?

Gérer ses mots de passe peut vite devenir un casse-tête. Entre les comptes bancaires,…

Comment améliorer le respect de la confidentialité des données grâce à une meilleure gestion des identités et des accès au SI ?

Un badge oublié sur le bureau d'un collègue qu'on ne croise plus depuis des…

Stockage cloud sécurisé : est-ce fiable pour vos données sensibles ?

Un chiffre simple, presque brutal : aucun cadre mondial n’impose aux acteurs du cloud…

Paiement sécurisé en ligne : quel moyen est le plus sûr ?

En France, le code de la consommation impose une authentification forte pour les paiements…

Applications innovantes des jumelles thermiques dans la surveillance nocturne

La surveillance nocturne connaît une véritable révolution grâce aux jumelles thermiques, qui repoussent les…

Stockage des données : où se situent-elles réellement dans le cloud ?

Le droit européen impose que certaines données restent physiquement sur le territoire de l’Union,…

Confier la sécurité de votre entreprise à des experts de la cybersécurité

De nos jours, dans le monde de l'entreprise, les attaques informatiques sont de plus…

RGPD : Obligatoire ou non ? Conseils et Impacts pour les Entreprises

Vingt millions d’euros, ou 4 % du chiffre d’affaires mondial : la sanction, elle,…

Caméra de surveillance à distance : fonctionnement et avantages expliqués

L’accès aux images de sécurité ne se limite plus à un poste fixe ou…

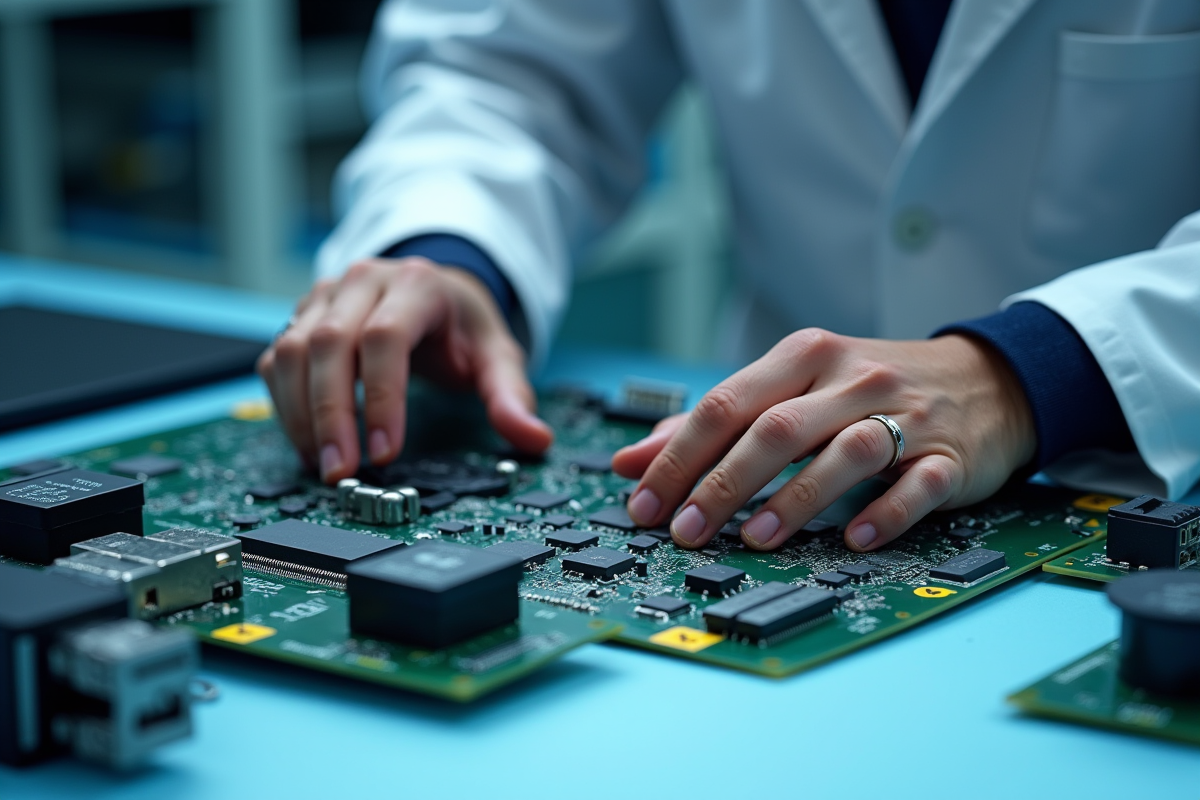

Problème de l’ESD : découvrir les solutions pour le contrer

Une simple étincelle suffit à détruire des composants électroniques d’une valeur bien supérieure à…

Code de sécurité : explication, importance et utilisation

Un code PIN sur un terminal de paiement ne vaut rien si le système…

Zero Trust : Pourquoi votre entreprise doit abandonner le modèle de sécurité périmétrique

Aucune faille n’est requise pour qu’un attaquant s’infiltre : les accès légitimes sont désormais…